Функция eval() в Python: выполнение строки-выражения с кодом

- 17.07.2023

- 1222

- Основы Python

- Функции

В Python функция

eval()используется для выполнения выражений Python, представленных в виде строк. Это позволяет динамически создавать и выполнать код Python во время выполнения.

Синтаксис

Синтаксис функции eval() следующий:

eval(expression, globals=None, locals=None)Функция принимает три аргумента:

expression— строка, содержащая выражение Python.globals(необязательный) — словарь, определяющий глобальное пространство имен для выполнения выражения.locals(необязательный) — словарь, определяющий локальное пространство имен для выполнения выражения.

Функция возвращает результат выполнения выражения.

Примеры использования функции eval()

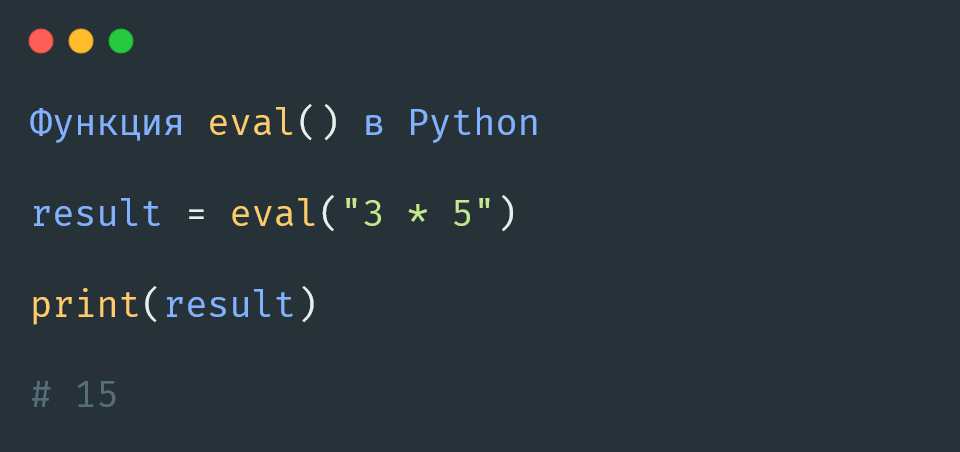

Простой пример использования

Рассмотрим простой пример использования функции eval():

result = eval("3 * 5")

print(result)

# 15Здесь строка "3 * 5" интерпретируется как выражение Python и выполняется. Результат 15 присваивается переменной result.

Использование с переменными

Функция eval() может обращаться к переменным, определенным в текущем пространстве имен:

x = 10

y = 20

result = eval("x * y")

print(result)

# 200Использование с функциями

Функция eval() может вызывать функции, определенные в текущем пространстве имен:

def greet():

return "Hello, world!"

result = eval("greet()")

print(result)

# Hello, world!Использование с globals и locals

Параметры globals и locals позволяют определить пространства имен для выполнения выражения:

g = {"x": 10, "y": 20}

l = {"z": 30}

result = eval("x * y + z", g, l)

print(result)

# 230Ошибки и исключения

Функция eval() может вызывать различные исключения, если что-то пошло не так. Например, TypeError может быть вызван, если выражение не является строкой, а NameError — если в выражении используется неопределенная переменная:

try:

eval(123)

except TypeError as e:

print(e) # eval() arg 1 must be a string, bytes or code object

try:

eval("x * y")

except NameError as e:

print(e) # name 'x' is not definedПотенциальные проблемы безопасности

Как упоминалось ранее, eval() может представлять опасность, если используется с недоверенными данными. Например, представьте, что вы разрабатываете веб-приложение, которое использует eval() для обработки входных данных от пользователя. Злоумышленник может ввести строку, которая содержит вредоносный код Python, и eval() выполнит этот код. Это может привести к нежелательным последствиям, таким как удаление файлов, утечка данных или даже полный контроль над вашей системой.

Для избежания таких рисков следует избегать использования eval() с недоверенными данными. Если вам нужно обрабатывать строки, представляющие выражения Python, рассмотрите возможность использования более безопасных альтернатив, таких как функция ast.literal_eval() из модуля ast.

import ast

# ast.literal_eval() безопасно обрабатывает строки, представляющие выражения Python

result = ast.literal_eval("[1, 2, 3]")

print(result)

# [1, 2, 3]Вывод

Функция eval() в Python — это мощный инструмент для выполнения динамического кода Python. Однако использование eval() сопряжено с риском, поскольку это позволяет выполнять произвольный код. Необходимо быть осторожным при использовании eval() с недоверенными данными.

Содержание: