SQLAlchemy ORM и SQL-инъекции

- 09.10.2023

- 1105

- Библиотеки Python

- SQLAlchemy

SQL-инъекция — это одна из наиболее распространенных угроз безопасности, с которой сталкиваются веб-приложения. Такие атаки происходят, когда злоумышленник вводит или "внедряет" недопустимый SQL код, который затем исполняется базой данных. SQLAlchemy, будучи высокоуровневым ORM, предоставляет набор инструментов для предотвращения таких атак. Давайте рассмотрим, как это делается.

Параметризованные запросы

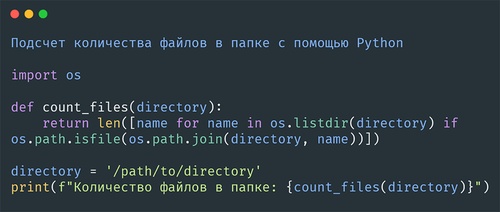

Основной способ, которым SQLAlchemy предотвращает SQL-инъекции, — это использование параметризованных запросов. Вместо того чтобы вставлять значения напрямую в SQL-запрос, SQLAlchemy использует параметры, которые затем передаются базе данных отдельно.

from sqlalchemy.orm import sessionmaker

from sqlalchemy import create_engine

engine = create_engine('sqlite:///mydatabase.db')

Session = sessionmaker(bind=engine)

session = Session()

# Неправильно! Потенциальная уязвимость для SQL-инъекции

# name = "Robert'; DROP TABLE users; --"

# result = session.execute(f"SELECT * FROM users WHERE name = '{name}'")

# Правильно! Используя параметризованные запросы

name = "Robert"

result = session.query(User).filter_by(name=name).all()Используйте методы ORM, а не строковые запросы

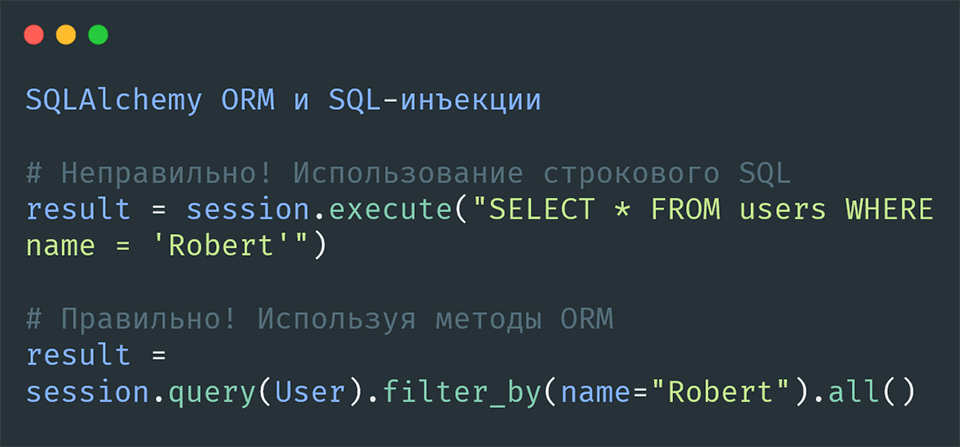

В большинстве случаев лучше использовать высокоуровневые методы ORM, предоставляемые SQLAlchemy, чем писать SQL-запросы вручную. Это не только сокращает код и делает его более читаемым, но и автоматически обеспечивает защиту от SQL-инъекций.

# Неправильно! Использование строкового SQL

# result = session.execute("SELECT * FROM users WHERE name = 'Robert'")

# Правильно! Используя методы ORM

result = session.query(User).filter_by(name="Robert").all()Остерегайтесь метода from_statement

SQLAlchemy предоставляет метод from_statement для выполнения произвольного SQL-запроса. Однако при использовании этого метода необходимо быть особенно осторожным, чтобы не вставлять данные напрямую в запрос.

Протестируйте свой код

Независимо от того, какие меры предосторожности вы принимаете, всегда хорошей практикой является тестирование вашего кода на наличие уязвимостей. Существуют различные инструменты и фреймворки для автоматического тестирования вашего кода на уязвимость к SQL-инъекциям.

Ограничение доступа к метаданным

Во избежание ненужного экспозирования структуры базы данных, избегайте предоставления злоумышленникам доступа к метаданным. Для этого рекомендуется:

- Ограничивать доступ к системным таблицам: В зависимости от базы данных, могут существовать системные таблицы, предоставляющие информацию о структуре базы данных. Необходимо настроить права доступа таким образом, чтобы они были недоступны из веб-приложения.

- Не отображать ошибки базы данных: При возникновении ошибки в базе данных, не следует выводить ее полное сообщение пользователю. Это может предоставить злоумышленнику подсказки о структуре базы данных или даже коде вашего приложения.

Выбор правильного движка базы данных

Базы данных часто предоставляют средства для предотвращения или ограничения SQL-инъекций на уровне конфигурации:

- Параметры безопасности: Некоторые базы данных предоставляют параметры конфигурации, которые могут уменьшить риск SQL-инъекций. Например, ограничивая типы операций, которые можно выполнить в определенном контексте.

- Ограниченные учетные записи: Всегда используйте учетные записи с минимальными правами доступа. Веб-приложение, как правило, не требует прав на создание или удаление таблиц, поэтому не предоставляйте эти права.

Валидация и санитарная обработка входных данных

Всегда предполагайте, что входные данные могут быть враждебными:

- Белые списки: Вместо того чтобы пытаться фильтровать потенциально опасные символы, используйте белые списки разрешенных символов.

- Проверка типов: Если ожидается, что входные данные будут определенного типа (например, целое число), убедитесь, что они соответствуют этому типу перед их использованием.

- Длина строки: Ограничьте длину входных данных, чтобы предотвратить определенные виды атак, такие как атаки переполнения буфера.

Заключение

SQLAlchemy предоставляет ряд инструментов и методов для безопасной работы с базами данных. При правильном использовании он может значительно уменьшить риск SQL-инъекций. Но помимо технических мер предосторожности, всегда важно быть осведомленным о текущих угрозах безопасности и лучших практиках их предотвращения.

Содержание: