Понимание и предотвращение SQL-инъекций SQLite в Python

- 19.09.2023

- 1092

- Встроенные модули

- Sqlite3

SQL-инъекция — это вид атаки, при котором злоумышленник может "вставить" или "внедрить" свой SQL-код в запрос, который затем выполняется базой данных. Это может привести к несанкционированному просмотру данных, их модификации или даже удалению.

Рассмотрим простой пример:

username = input("Введите имя пользователя: ")

password = input("Введите пароль: ")

query = "SELECT * FROM users WHERE username='" + username + "' AND password='" + password + "'"Если злоумышленник введет следующие данные:

Введите имя пользователя: admin' --

Введите пароль: любой_парольТо получившийся запрос будет:

SELECT * FROM users WHERE username='admin' --' AND password='любой_пароль'Символы -- начинают комментарий в SQL, что означает, что остальная часть запроса игнорируется. Это позволит злоумышленнику войти в систему как admin, не зная действительного пароля.

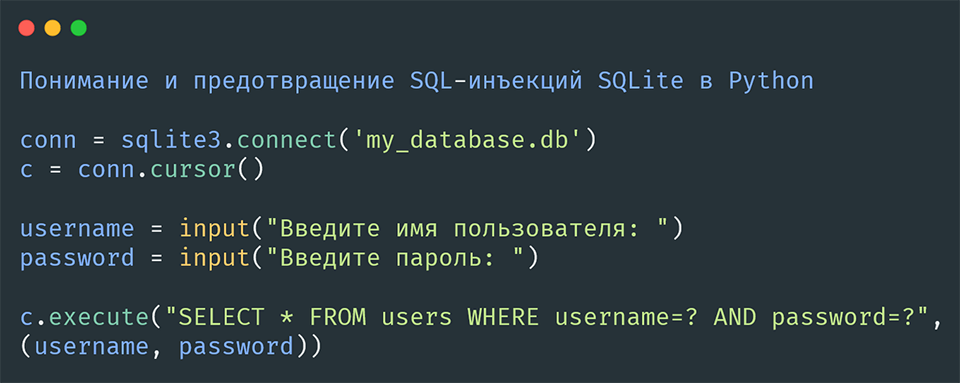

Предотвращение SQL-инъекций в SQLite с Python

Используйте параметризованные запросы

Это наиболее рекомендуемый способ для предотвращения SQL-инъекций. Когда вы используете параметризованные запросы, значения передаются отдельно от самого SQL-запроса.

Пример:

conn = sqlite3.connect('my_database.db')

c = conn.cursor()

username = input("Введите имя пользователя: ")

password = input("Введите пароль: ")

c.execute("SELECT * FROM users WHERE username=? AND password=?", (username, password))В этом примере, даже если злоумышленник попытается вставить SQL-код в username или password, он не сможет, потому что значения интерпретируются как строковые литералы, а не как часть SQL-запроса.

Ограничивайте права пользователей базы данных

Всегда давайте минимальные необходимые права вашему приложению. Например, если ваше приложение только читает данные из определенной таблицы, у пользователя базы данных должны быть только права на чтение для этой таблицы.

Валидация ввода

Хотя это не замена параметризованным запросам, валидация входных данных может предотвратить некоторые векторы атак. Например, если вы знаете, что имя пользователя может содержать только буквы и цифры, проверьте это перед выполнением запроса.

Используйте последние версии ПО

Убедитесь, что вы используете последние версии SQLite, Python и любых других библиотек или фреймворков, которые вы используете. Это гарантирует, что вы защищены от известных уязвимостей.

Регулярно проверяйте свой код

Регулярное тестирование и ревью кода может помочь обнаружить потенциальные проблемы или уязвимости в вашем коде.

Использование слоев абстракции

Многие современные фреймворки и библиотеки предоставляют ORM (Object-Relational Mapping) или другие абстракции для работы с базами данных, которые автоматически защищают от SQL-инъекций. Например, Django ORM, SQLAlchemy для Python и т. д.

Резервное копирование данных

Всегда имейте актуальные резервные копии ваших данных. В случае успешной атаки или других проблем, вы сможете восстановить данные без потерь.

Заключение

Предотвращение SQL-инъекций требует комплексного подхода, сочетающего правильное программирование, архитектурные решения и проактивные меры безопасности. Несмотря на то что SQL-инъекции являются одним из старейших и наиболее изученных видов атак, они до сих пор остаются актуальной угрозой из-за недостаточного внимания к мерам предосторожности.

Содержание: